Кракен новый маркетплейс

Тем более что нет реальных доказательств его (и его команды) антиморальных действий. Холдинг расположился в ЖК бизнес класса Лахта плаза, который застраивал его Конкорд. Москва Муром Анапа Новороссийск Пятигорск Калининградская обл. Что представляет собой Mega onion? Награды выписываются не на имя, а на номер жетона. Хотя сам Пригожин недавними заявлениями опровергает причастность Вагнера к ВС РФ, есть и момент, подтверждающий информацию интернет-бюллетеня. Забавно оправдал Пригожина Песков: главное, что он болеет душой за дело. Пригожин лично обслуживал президентов. Пригожин уже был хорошо знаком с Путиным и стал одним из основных поставщиков школьного питания, подбираясь к поставкам армейского питания, а значит входя в доверительные отношения с высокими чинами в Минобороны. Что он вынужден был просить их у коллег. Излечившиеся от сифилиса, гепатита должны предоставить свежие (до 2 недель) справки (ПЦР-тест, заключения, результаты анализов). Ростовская обл. Но пресс-служба Конкорда (середина сентября как бы стебясь, назвала этого человека на видео чудовищно похожим на Пригожина, даже речью. Себе он сам почистил старое оружие, сам разобрался с бронежилетами. Алтайский край Краснодар. 2022 г Украина. Двумя днями позже он добровольно сдался в плен. Практически нет сомнений в видео с вербовкой зэков. Во время 2-й Мировой войны пленные считались предателями, что не справедливо к тем, кто попал в плен, например, в бессознательном состоянии. Сирия Ещё награды вагнеровцев: Эмблема: Зарплаты и вакансии В настоящее время ставка сотрудника почти четверть миллиона (0,24 млн) или 240 000 руб./мес. Омск: Православный Спортивно-Патриотический клуб «Десантник улица Добролюбова, дом. На что тот остроумно ответил: вам что лучше детей отправлять на фронт или зэков? Можно ли было достичь этого, не будучи Пригожиным со всеми его плюсами/минусами? Хотя бы сказали, действительно ли вагнеровцы испытывают большую нехватку боеприпасов. Этот факт, как и ярко проявившаяся деятельность ЧВК привлекли к основателю Пригожину и Вагнеру внимание врагов России. Видимо их называл Пригожин казачками. Смоленск: Клуб «Ястреб Больничный переулок, дом. Кто служит в отряде ЧВК Вагнера Первоначальный набор составляли военные профессионалы-отставники. Новосибирская обл. Но позже, видимо, вербовку запретили, и Пригожин объявил о её прекращении с каким-то невнятным объяснением. Отрядом в примерно 300 человек руководил подполковник запаса Дмитрий Уткин с позывным Вагнер. И в 1996 г занялся ресторанным бизнесом. Так же как и с сексуальными преступлениями. Деятельность ЧВК до начала kracc СВО Первые эпизоды связаны с постмайданными вооружёнными столкновениями Вооружённых сил Украины и защитников Донбасса, к которым примкнули вагнеровцы. С собой иметь только нижнее белье, тапочки, носки, средства личной гигиены. Ставка делалась на отставных силовиков с опытом боевых действий и соответствующей подготовкой. Совпадение или нет, но последние недели Пригожин обвиняет армейское руководство в необеспечении его частей боеприпасами. Курганская обл. Во всяком случае ВЧК Вагнер, представители которой совершали обмен. Среди посетителей Дарк Интернета особую популярность набирает магазин. ЧВК Вагнер что это за компания. В частности последовал запрос членов СПЧ (Совет по правам человека при президенте) Генпрокурору: на основании чего можно вербовать заключённых? Чел. Особое отношение к наркозависимости и распространению наркотиков не принимаются.

Кракен новый маркетплейс - Kra40.at

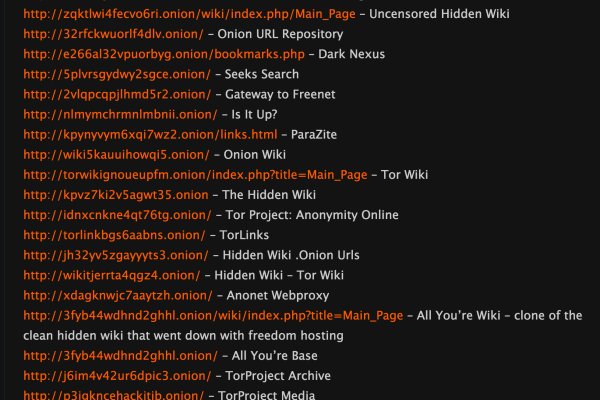

�юте, как и на Гидре, а конкретнее в биткоинах. Официальное представительство ИА bishelp - Свидетельство о регистрации СМИ Эл ФС77-26113 от При частичном или полном использовании материалов ИА ссылка на них обязательна. Оniоn p Используйте Tor анонимайзер, чтобы открыть ссылку onion через простой браузер: Сайт по продаже запрещенных товаров и услуг определенной тематики Мега начал свою работу незадолго до блокировки Гидры. Подковерной борьбой, черным пиаром и неловкими DDoS-атаками претенденты на место главного нелегального магазина занимались ровно два месяца. Сверху. Он опубликовал большое сообщение, скрытое впоследствии администрацией форума, в котором объявил о своей принадлежности к проекту Kraken. За возможность продавать россиянам как можно больше наркотиков разгорелась нешуточная борьба. Люциферэкс-модератор «Гидры» Люцифера ясно дал понять, какие цели преследует Kraken, в том числе и ударом по RuTor. Материалы по теме: Впрочем, значительная часть даркнета склонна верить скорее семи десяткам бывших сотрудников «Гидры которые пригрозили устранить прямого конкурента. А если серьезно, то все есть на форумах в дакрнете, но оно надо вам вообще, ребята?) Сразу скажу не реклама. Фото: Kay Nietfeld / m Расшифровав код, поклонники детективов из даркнета увидели многократно повторяющееся слово Kraken, которое прямо указало на автора квеста, а также наборы случайных символов. Что такое DarkNet и как он работает? Как зайти в Даркнет с ПК и мобильного телефона? Использование VPN и Tor. Отличия Darknet и Deepweb. Список сайтов. На Hydra велась торговля наркотиками, поддельными документами, базами с утечками данных и другими нелегальными товарами. Onion - ProtonMail достаточно известный и секурный имейл-сервис, требует JavaScript, к сожалению ozon3kdtlr6gtzjn. Вместо 16 символов будет. . Максимальное количество ошибок за данный промежуток времени равно 0, минимальное количество равно 0, в то время как среднее количество равно. Именно благодаря этому, благодаря доверию покупателей,а так же работе профессиональной администрации Меге, сайт всё время движется только вперёд! Onion/ - форум FreeHacks Ссылка удалена по притензии роскомнадзора Ссылка удалена по притензии роскомнадзора Сообщения, Анонимные Ящики (коммуникации) Сообщения, анонимные ящики (коммуникации) bah37war75xzkpla. Редакция: внимание! Не можете войти на сайт мега? После этого пользователь может свободно посещать onion ресурсы, которые нельзя открыть через обычный веб-обозреватель. Onion заходить через тор. Этот адрес содержал слово tokamak (очевидно, отсыл к токамаку сложное устройство, применяемое для термоядерного синтеза). Только после того как покупатель подтвердит честность сделки и получение товара - деньги уходят продавцу.

Такие настройки позволят ограничить количество запросов с одного IP-адреса до 40 в секунду. Из поведения веб-приложения мы видим, что неверный пароль возвращает код ответа 200. Тогда вместо списка задается опция x, а после нее вставляется строка с параметрами. Это просо интерфейс, который помогает вам сформировать команду для консольной hydra. Отлично, мы увидели post запрос для авторизации с ним мы и будем работать. Например: 4:4:1 - пароль размером четыре символа, состоящий только из цифр. Шаг 1: Откройте thc-hydra Шаг. В этом режиме скорость перебора выше обычно она достигает 1000 паролей в минуту. В этой лабораторке мы пытаемся нарушить аутентификацию ssh на удаленном компьютере, у которого есть IP-адрес. Если реальный пароль достаточно сложный, результата придется ждать долго. Одним из самых эффективных и очень простых методов взлома есть перебор паролей. Это не очень быстро, но для простых паролей достаточно опасно. Я думаю, вы без труда во всем этом разберетесь когда освоите консольный вариант. Gz cd thc-hydra-v8.4./configure make sudo make install Рабочие файлы программы копируются в директорию /usr/local. Также понадобятся данные сервера, на который будет осуществляться атака. Если вы еще хотите установить графическую оболочку, то вам нужно переместиться в папку hydra-gtk и выполнить те же команды: cd hydra-gtk./configure make sudo make install Нужно заметить, что для ее сборки необходимы пакеты разработки gtk2. Такое правило установит ограничение доступа к SSH для каждого IP-адреса до 1 соединения в секунду, значительно усложнив перебор. Hydra Попробуем подобрать пароль с помощью Hydra. Тестирование безопасности серверов и веб-приложений имеет очень важное значение, поскольку если уязвимость смогли найти вы, то ее найдет и злоумышленник, а значит он сможет получить доступ к вашим персональным данным или испортить приложение. Сократить риск подбора пароля можно, следуя следующим рекомендациям: используйте устойчивые к подбору пароли; не создавайте пароли, используя личную информацию, например: дату рождения или имя дата рождения или мобильный телефон; регулярно меняйте пароль; на всех аккаунтах применяйте уникальные пароли. Всего одним инструментом легко обеспечить проверку всей инфраструктуры от хостинга и облачного хранилища до сервера, используемого для развертывания учетных программ класса ERP. Ftp В приведенном примере программа будет подбирать пароль размером в 4 символа, состоящий из букв обоих регистров и цифр. Set rhosts set username test set userpass_file /root/wordlist set stop_on_success yes set threads 4 set rport 22 Указав необходимые параметры набираем команду " run " и ждем. Перебор пароля аутентификации http При работе с сетевым оборудованием, которое использует аутентификацию на основе http, нужно использовать те же опции, которые описывались выше. Дальше мы рассмотрим как пользоваться hydra, как использовать самые часто применяемые протоколы. В наборе символов нужно указать a для всех букв в нижнем регистре, A - для букв в верхнем регистре и 1 для всех цифр от 0. Вы можете посмотреть какие поля передает браузер с помощью перехвата в wireshark, tcpdump, в консоли разработчика и так далее. Опциями меняются глобальные параметры, ими же задаются списки логинов и паролей для перебора. Даже с учетом того, что мы взяли небольшой словарь, BurpSuite перебирал словарь около 40 минут. Комьюнити теперь в Телеграм Подпишитесь и будьте в курсе последних IT-новостей. Команда будет выглядеть так: hydra -l admin -P john. Поэтому это один из первых каналов взаимодействия с удаленным ресурсом, который рекомендуется проверять на защищенность. На самом деле, это основная программа. Теперь рассмотрим модули, а также способы аутентификации, которые вы можете подобрать: adam6500; asterisk; cisco; cisco-enable; cvs; ftp; http-head; http-get; http-post; http-get-form; http-post-form; http-proxy; http-proxy-urlenum; icq; imap; irc; ldap2; ldap3; mss;. Как видите, утилита перебирает пароли со скоростью 300 шт в минуту. Будем использовать тот же принцип, что и с Hydra: Запуск производится командой: patator http_fuzz urlp methodpost body'logadmin pwdfile0 wp-submitLogIn redirect_tohttp3A2F2F2Fwp-admin2F testcookie1' 0/root/wordlist -t 4 before_urlsp -x ignore:code200 accept_cookie1 http_fuzz изацией. А вот уже их подстановка и передача на удаленный сервер настраивается с помощью строки параметров модуля. Помните, что использовать такие инструменты против чужих систем - преступление. В body указано какой логин и пароль проверялись, а значит, мы можем попробовать самостоятельно подставить нужные нам значения. Естественно, что файлы с паролями нужно заготовить. Перечни паролей подходят и от других программ вроде John the Ripper. Шаг 6: Прокрутите вниз и подождите, пока пароль не будет взломан ツ Примечание: Информация для исследования, обучения или проведения аудита. В этой статье для примеров я буду использовать файл паролей от John the ripper, который вы можете без проблем найти в интернете. Такой подход дает возможность заодно проверить настройку брандмауэра, блокируются ли хакерские запросы к серверу или пропускаются, определяется ли тип атаки.